Hackers – Capítulo VII

CAPÍTULO VII – La captura del Condor

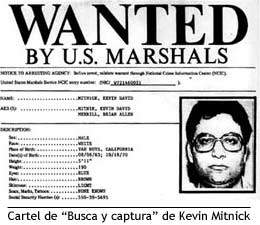

La historia de hoy es la de un auténtico antisistema. No un cerebro de la electrónica o un hombre de negocios. No, esta vez se trata de un hacker con todas las letras de la palabra. El delincuente informático más perseguido por el FBI. Un hombre que se escondía detrás de un apodo muy inspirador. En la red era «Condor», pero su nombre real es… Kevin Mitnick.

Nacido el 6 de Agosto de 1963 en Van Nuts, California, Mitnick es considerado un cracker, no un hacker, ya que no utilizó sus conocimientos de la forma más ética, sino para obtener beneficio personal. Desde muy niño fue patente su curiosidad por los sistemas de comunicación electrónica. Poco a poco, Kevin fue cultivando un deseo obsesivo por investigar cosas y lograr objetivos aparentemente imposibles, aprendiendo de forma totalmente autodidacta. De este modo, Mitnick llegó a poseer una habilidad genial para conectarse a servidores sin autorización, robar información, interceptar teléfonos o crear virus. Además, es un auténtico experto en ingeniería social, técnica en la que basó gran parte de sus ataques como hacker.

Nacido el 6 de Agosto de 1963 en Van Nuts, California, Mitnick es considerado un cracker, no un hacker, ya que no utilizó sus conocimientos de la forma más ética, sino para obtener beneficio personal. Desde muy niño fue patente su curiosidad por los sistemas de comunicación electrónica. Poco a poco, Kevin fue cultivando un deseo obsesivo por investigar cosas y lograr objetivos aparentemente imposibles, aprendiendo de forma totalmente autodidacta. De este modo, Mitnick llegó a poseer una habilidad genial para conectarse a servidores sin autorización, robar información, interceptar teléfonos o crear virus. Además, es un auténtico experto en ingeniería social, técnica en la que basó gran parte de sus ataques como hacker.

Primeros pasos

A los 16 años comienza sus intrusiones. Una de sus primeras conquistas fue el saltarse la seguridad del sistema administrativo de su colegio. Sin embargo, no alteró sus notas, sino que simplemente se dedicó a mirar. Poco después, ese mismo año, Kevin, junto a dos amigos suyos, logró acceder al sistema COSMOS (COmputer System for Mainframe OperationS) de la compañía Pacific Bell. Dicho sistema era una base de datos que utilizaban las compañías telefónica norteamericanas para controlar el registro de llamadas. Sin embargo, la novia de uno de sus amigos, asustada ante las consecuencias de dicho acto, les delató a la policía . Esta fue la primera condena de Mitnick, de tres meses de cárcel y un año de libertad condicional, al ser todavía menor.

En 1983, un policía de la Universidad del Sur de California descubrió a Mitnick utilizando un ordenador de la universidad para acceder, a través de ARPAnet, al sistema informático del Pentágono. En esta ocasión fue sentenciado a seis meses de cárcel en una prisión juvenil de California.

El lado oscuro

Desde entonces, los ataques informáticos de Mitnick fueron haciéndose cada vez más peligrosos. Aunque en 1987 pasó una temporada alejado del mundillo, conviviendo con su novia, pronto volvió a surgir en él la necesidad de crackear. Kevin y su amigo, Lenny DiCicco, comenzaron a lanzar ataques contínuos a la red del laboratorio de investigación digital de Palo Alto, intentando obtener una copia del prototipo del nuevo sistema operativo de seguridad llamado VMS. Mitnick era un experto en disipar su rastro alterando el programa encargado de rastrear la procedencia de las llamadas, con lo que el FBI era incapaz de localizarle.

Cuando el FBI estuvo demasiado cerca, Mitnick delató a su amigo, a través de una serie de llamadas anónimas, intentando hacer que cargara con toda la culpa. Al enterarse, DiCicco, dolido por la traición, se ocupó de poner tras su pista al FBI, que logró apresarle finalmente en 1988. Gracias a la habilidad de su abogado defensor, fue condenado tan solo a un año de prisión y seis meses en un programa de rehabilitación para tratar su adicción a los ordenadores.

Cuando el FBI estuvo demasiado cerca, Mitnick delató a su amigo, a través de una serie de llamadas anónimas, intentando hacer que cargara con toda la culpa. Al enterarse, DiCicco, dolido por la traición, se ocupó de poner tras su pista al FBI, que logró apresarle finalmente en 1988. Gracias a la habilidad de su abogado defensor, fue condenado tan solo a un año de prisión y seis meses en un programa de rehabilitación para tratar su adicción a los ordenadores.

En 1992, Mitnick fue objeto de otra investigación por el FBI, acusado de acceder ilegalmente a la base de datos comercial de la Agencia de Detectives Tel Tec, donde trabajaba. En septiembre registraron su apartamento y dos meses después use pidió una orden de arresto para Mitnick por haber violado los términos de la libertad condicional. Pero cuando fueron a detenerle, había desaparecido sin dejar rastro.

Caza y captura

En 1994, con el auge de la telefonía móvil, Mitnick creyó haber encontrado la plataforma ideal para seguir actuando sin ser localizado. Para ello, necesitaba utilizar una serie de programas que le permitieran moverse con la misma facilidad con que lo había hecho antes. Kevin logró hacerse con la clave del ordenador personal de Tsutomu Shimomura gracias a la técnica del IP Spoofing (falseamiento de direcciones ip). Pero lo que Mitnick no sabía es que su víctima era un especialista japonés en seguridad informática, perteneciente a la Netcom On-Line Communications.

Shimomura era considerado un hacker de sombrero blanco (White hat), uno de los buenos, que cuando descubría alguna vulnerabilidad lo ponía en conocimiento de la policía o la entidad competente. Como comprendereis, a Shimomura le sentó como un mazazo el darse cuenta de que habían vulnerado la seguridad de su propio ordenador. Estoy seguro de que Shimomura dijo para sus adentros la famosa frase: «Ahora… es personal». Se juró a sí mismo no parar hasta capturarle.

Sobre la caza y captura de Kevin Mitnick existe una película llamada «Takedown» (aunque en España se tradujo como «Hackers 2»). No perdáis la ocasión de verla si queréis profundizar en el tema.

El renacimiento del Condor

Tras ser liberado en enero del 2000, Mitnick estuvo bajo libertad condicional hasta enero de 2003, con la prohibición de acceder a cualquier tipo de ordenador, teléfono móvil, televisión, u otro aparato electrónico que pudiera conectarse a internet.

Mitnick lanzó su propia empresa, Mitnick Security Consulting LLC, dedicada a la consultoría de seguridad informática (quien mejor que alguien que ha roto todos los sistemas para aconsejar sobre seguridad). También ha lanzado dos libros: «The art of deception», en 2002, y «The art of intrusion», en 2003, aunque tiene prohibido obtener beneficio económico de ello hasta el 2010, según la sentencia judicial.

Actualmente, Mitnick es consultor de seguridad y se dedica a dar conferencias sobre temas de seguridad en redes informáticas e ingeniería social, obteniendo gracias a ello pingües beneficios. ¿Compensa el lado oscuro? Parece que, en el caso de Mitnick, sí.

Actualizado: Última hora, me he enterado vía menéame de que Kevin Mitnick fue hospitalizado ayer tras un amago de infarto, mientras participaba en una conferencia sobre seguridad informática en Bogotá, capital de Colombia.

Fuentes

Mitnick Security Consulting LLC

Kevin Mitnick (Wikipedia en español)

Biografía de Kevin Mitnick en LaFlecha.net

«Kevin Mitnick ya es libre» noticia en elmundo.es

20/05/2006 | 8:16

Mmmmmmmm…amago de infarto…lo que resulta del adagio «En esta vida, todo se paga».Buena info.Saludos.

20/05/2006 | 11:58

Lo de delatar a su compañero relamente demuestra su baja calaña, si.

Aparte, se ve que su avaricia le rompió el saco.

28/09/2006 | 19:11

ERES LO MEJOR QUE HAY EN EL MUNDO DEL HACKEO

2/12/2006 | 23:15

enviar hacker ami correo electronico

2/12/2006 | 23:15

hola q tal

15/10/2007 | 14:03

Bueno yo h leido sobr el, realmente me parece uno de lso mejores de la red, lo definiria como un dios, pero… al delatar a un compañero, un compadre, un hermano y algo mas eso demustra que no tiene lealtad… es sin duda una persona de la que no se puede confiar, yo no confiaria en el; pero es un dios en la red… seria el dios del engaño y la traicion.

31/12/2012 | 4:11

Fisgonea los corrupto del mundo y delata las locuras robadas en todos los medios en interrumpiendo sistemas en general

22/04/2014 | 21:38

ES LO MEJOR TODO UN EJEMPLO….

COMO SIGO SUS PASOS